西电捷通:可信网络连接技术TCA和TNC架构对比

伴随着互联网的迅速普及,人们与网络的关系也越来越紧密,然而开放互联的互联网,也存在着很多不安全因素,恶意软件、木马病毒、黑客破坏等行为严重威胁着网络安全和人们的利益安全,需要一套完整的安全解决方案。可信网络连接技术在此背景下应运而生。可信网络连接技术通过利用身份鉴别、平台鉴别、完整性度量、访问控制等技术实现了安全连接。目前全球范围内主要的两大可信网络连接技术是:可信网络连接TNC(Trusted Network Connect,简称TNC)和可信连接架构TCA(Trusted Connect Architecture,简称TCA)。TNC是由2004年可信计算组织(Trusted Computing Group,简称TCG)成立的可信网络连接分组(Trusted Network Connection Sub Group,TCG-SG)负责研究提出,TCA是2007年由中国可信计算标准网络组组长单位西电捷通主导研究提出。

TNC是对可信平台应用的扩展,也是可信计算机制与网络连接控制机制的结合。它是指在终端连接网络之前,对用户的身份进行鉴别。如果鉴别通过,对终端平台的身份进行鉴别,如果鉴别通过,对终端的平台可信状态进行度量,如果度量结果满足网络连接的安全策略,则允许终端连接网络,否则将终端连接到指定的隔离区域,对其进行安全性修补和升级。

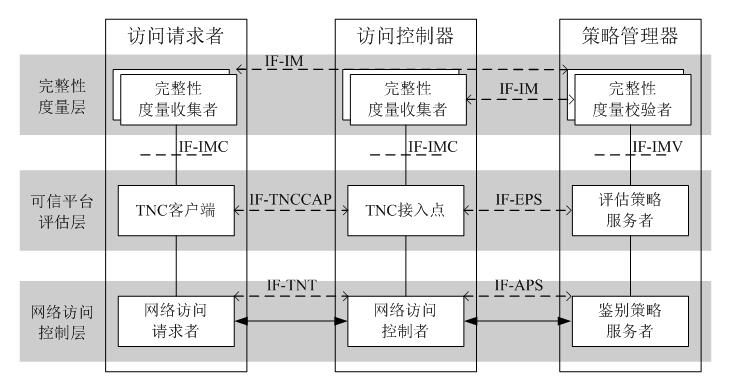

TCA是我国自主创新的一套三元(访问请求者、访问控制器、策略管理者)三层(完整性度量层、可信平台评估层、网络访问控制层)的可信网络连接架构,通过基于身份鉴别、平台鉴别来实现基于端口的访问控制。其身份鉴别可提供对身份合法性的验证,其平台鉴别可提供对平台安全状态的评估,包括对平台中各个组件的完整性、运行状态、端口状态、补丁状态等的评估,支持对连接两端设备的隔离/修补,可确保网络连接两端设备的平台是可信赖的。

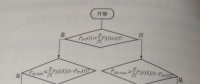

TNC 的基本架构如图1所示,主要包括三个实体、三个层次和若干个接口组件等,三个层次包括网络访问层、完整性评估层和完整性度量层,而三个实体包括访问请求者(Access Requestor,简称AR)、PEP策略执行者(Policy Enforcement Point,简称PEP)和策略决策者(Policy Decision Point,简称PDP)。仔细分析该架构,不难发现其是在传统的网络接入层次上增加了两层,可实现平台间的完整性验证,具体讲是对具有可信平台模块(Trusted Platform Module,简称TPM)AR的平台鉴别,属于单向鉴别,并不涉及对网络侧设备的平台鉴别问题,存在一定的安全缺陷。

图1 TNC基本架构

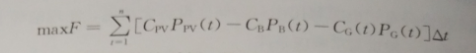

TCA采用了三元三实体的可信连接架构,其架构如图2所示。三元结构中有访问请求者AR、访问控制器(Access Controller,简称AC)和策略管理器(Policy Manager,简称PM)三个实体, 而且根据组件的功能把不同实体中的组件分为三个抽象层次,分别为:

网络访问层(Network Access Layer)、可信平台评估层(Trusted Platform Evaluation Layer)和完整性度量层(Integrity Measurement Layer)。涉及用户鉴别和平台鉴别两个核心机制,其中AR和AC都具有可信平台控制模块(TPCM,Trusted Platform Control Module),支持AR和AC之间的双向平台鉴别,AC参与身份鉴别和平台鉴别协议处理,同时架构也对用户鉴别与平台鉴别进行了绑定处理,提供了原子性安全。

图2 可信连接架构(TCA)

相比之下,TCA的三元三层可信连接架构让它的安全可信性能更胜一筹。这一架构在纵向上把网络访问、可信评估和可信度量分层处理,使得系统的结构清晰,控制有序。在横向上则进行访问请求者、访问控制者和策略仲裁者之间的三重控制和鉴别,实现了服务器集中控管的网络可信连接模式,提高了架构的策略和可管理性。同时对访问请求者和访问控制者实现统一的策略管理,提高了系统整体的可信性。

TCA和TNC对比分析表:

需要指出的是TCA在身份鉴别和平台鉴别中所采用的三元对等架构是TePA国际标准ISO/IEC 9798-3:1998/Amd.1:2010中给出安全机制,该安全机制也是近10年来全球范围内在实体鉴别-非对称机制领域内惟一新技术,TePA国际标准则是中国在信息安全基础共性技术领域提交并获通过的第一个国际标准。

总体来说,从以上的对比可以看出,虽然TNC也采用了三层架构,也有三个实体,但在架构设计上并没有考虑对网络接入端PEP的平台鉴别和平台完整性评估,在TNC架构的安全性设计上实质等同于是一个两元的架构,虽然对接入网络的终端进行了身份及平台的鉴别,确认了终端身份的合法性和平台环境的完整性,但往往是从方便网络提供者进行识别、计费等管理出发考虑的;对网络侧则并没有相同的要求,从棱镜门事件可知,构建网络的大量的无人值守的交换机、路由器等网络设备,其本身的合法性和安全性也是同等重要的。因此,TNC并不适用于重要信息系统的安全,因为重要信息系统一般要求符合等级保护的集中式安全管理模式,这一模式防内重于防外,防范内部人员作案是重中之重。而TNC的可信鉴别方式无法防范内外勾结的合谋攻击行为。

综合而言,TCA三元三层的可信网络连接架构在集中管理的应用场合,如局域网办公自动化环境、工控系统、云计算、物联网等领域具有广泛的适用性。

责任编辑:售电衡衡

-

低速电动汽车行业洗牌即将展开!

2018-04-19电动汽车 -

新能源电动汽车资讯,纯电动汽车驱动系统电力如何传输方向

-

新能源汽车热销,只需要四部,按好电动汽车充电桩

2018-04-19新能源汽车