防火墙ACL规则管理分析工具研究与应用

出。点击“导出csv”可以将解析后所有规则或不合理的规则导出到csv文件。

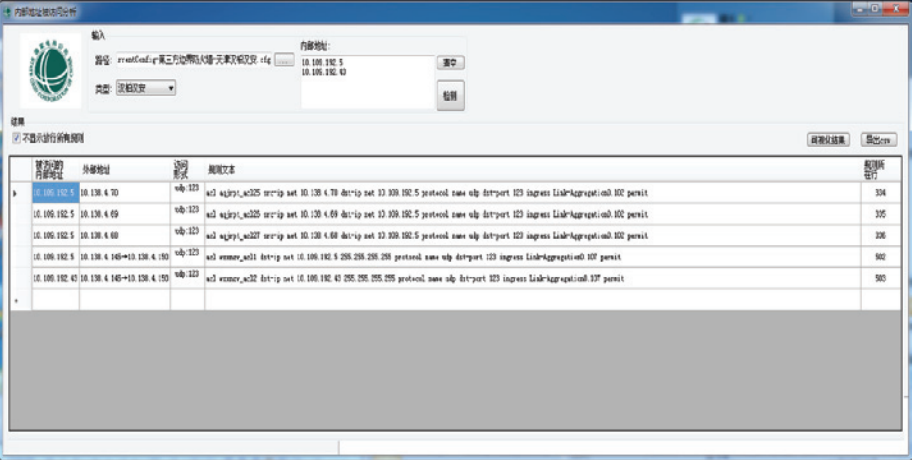

2.2 工具应用演示

2.2.1 工具参数初始化

工具参数初始化包括防火墙参数设置及内部区域地址段设置,完成防火墙型号及防火墙配置文件参数设置。双击运行软件,选择防火墙配置文件路径,及防火墙类型;同时在右边录入内部区域包含的IP地址段;区域1、2、3分别对应配置文件物理路径、防火墙型号及内部区域地址段。

2.2.2 ACL策略获取与展示

点击“检测”按钮,展示策略检测结果,按照防火墙策略的基本域设计展示表的字段,包括:被访问的内部地址、外部地址、访问形式、规则文本及规则所在行(见

图1 内部地址开放情况分析Fig.1 Opening situation analysis of internal address

图1 内部地址开放情况分析Fig.1 Opening situation analysis of internal address

1)被访问的内部地址:ACL规则目的地址。

2)外部地址:ACL规则源地址。

3)访问形式:ACL规则规定的协议和端口信息。

4)规则文本:ACL规则的文本信息。

5)规则所在行:ACL规则在文件中所在的行。

点击“不显示放行所有规则”,将会过滤掉那些放行任何源地址到任何目的地址的规则(如有配置的运行任何地址之间进行icmp的规则)(见

图2 内部地址开放情况分析(不显示放行所有规则)Fig.2 Opening situation analysis of internal address (no display of all release rules)

图2 内部地址开放情况分析(不显示放行所有规则)Fig.2 Opening situation analysis of internal address (no display of all release rules)

2.2.3 ACL策略合规性分析

1)危险策略发现。工具可以解析出防火墙规则中设置范围过大的规则,包括端口为ANY、地址范围没有限制的策略。危险规则分析如

图3 危险规则分析Fig.3 Hazard rule analysis

图3 危险规则分析Fig.3 Hazard rule analysis

2)过期策略、被包含及未使用的无效策略发现。工具可分析出防火墙规则中无效的规则。包括已过期的规则:防火墙设置的有效时间已过期;被包含的规则:已经有其他比较大的规则完全能包含这条规则;未使用的规则:规则存在但是没有启用(见

图4 无效规则分析Fig.4 Invalid rule analysis

图4 无效规则分析Fig.4 Invalid rule analysis

3)存在交叉关系或者重复开放的冲突策略发现。工具可检测防火墙与其他规则存在交集的防火墙策略,可展示冲突策略总数,并从In、Out及动作域多个角度展示冲突策略明细情况(见

图5 冲突策略分析与展示Fig.5 Conflict strategy analysis and presentation

图5 冲突策略分析与展示Fig.5 Conflict strategy analysis and presentation

4)ACL策略查找功能。提供了按照常用固定端口过滤规则功能,方便查看风险性比较高的通用协议开放情况,如:查找过滤安全外壳(Secure Shell,SSH)协议(TCP 22端口)、远程桌面协议(Remote Desktop Protocol,RDP)(TCP 3389端口)、X显示监控协议(XDisplay Manager Control Protocol,XDMCP)(UDP 177端口)。可以展示规则方向、源地址、目的地址及原规则文本、行数等信息。

5)ACL策略导出与备份。点击“导出”按钮可以将解析的规则导出到csv文件中,后续可有利用excel功能对策略中的端口等信息进行高级过滤分析,如获取开放了SSH、SNMP等服务的网络地址。

3 结语

黄山供电公司自主研发的防火墙ACL策略解析分析工具很好地解决了防火墙规则过于繁琐庞大、不利于分析管理的问题,网络安全运维人员可利用工具快速发现内网区域地址资源开放情况,并针对不合规的开放进行整改、完善,实现不合规策略的早发现、早处理,降低因策略的不合理设置带来的安全风险。

(编辑:张京娜)

参考文献

[1]

[2] [3] [4] [5] [6] [7] [8] [9] [10] [11] [12] [13]

责任编辑:售电衡衡

-

权威发布 | 新能源汽车产业顶层设计落地:鼓励“光储充放”,有序推进氢燃料供给体系建设

2020-11-03新能源,汽车,产业,设计 -

中国自主研制的“人造太阳”重力支撑设备正式启运

2020-09-14核聚变,ITER,核电 -

探索 | 既耗能又可供能的数据中心 打造融合型综合能源系统

2020-06-16综合能源服务,新能源消纳,能源互联网

-

新基建助推 数据中心建设将迎爆发期

2020-06-16数据中心,能源互联网,电力新基建 -

泛在电力物联网建设下看电网企业数据变现之路

2019-11-12泛在电力物联网 -

泛在电力物联网建设典型实践案例

2019-10-15泛在电力物联网案例

-

权威发布 | 新能源汽车产业顶层设计落地:鼓励“光储充放”,有序推进氢燃料供给体系建设

2020-11-03新能源,汽车,产业,设计 -

中国自主研制的“人造太阳”重力支撑设备正式启运

2020-09-14核聚变,ITER,核电 -

能源革命和电改政策红利将长期助力储能行业发展

-

探索 | 既耗能又可供能的数据中心 打造融合型综合能源系统

2020-06-16综合能源服务,新能源消纳,能源互联网 -

5G新基建助力智能电网发展

2020-06-125G,智能电网,配电网 -

从智能电网到智能城市