计算机网络信息安全及防护策略研究

摘要:随着社会的不断进步和发展,计算机网络技术已经普遍应用于人们的日常生活和工作中,同时也为人们的生活和出行带来了许多的方便。通过

摘要:随着社会的不断进步和发展,计算机网络技术已经普遍应用于人们的日常生活和工作中,同时也为人们的生活和出行带来了许多的方便。通过计算机网络技术,能够实现信息的快速传播、储存以及共享。在这样的条件下,网络信息安全就显得尤为重要,因此也得到了大众的高度重视和关注。在有关人员的深入研究下,我国也制定出许多网络信息安全防护措施,不过从目前的情况来看,现如今的安全防护措施还无法适应网络技术的发展需求。本文就计算机网络信息安全及防护措施进行讨论。

关键词:计算机网络;信息安全;防护策略

前言:计算机网络技术的不断发展和完善,被普遍应用于各个行业中,在行业中也发挥中不可替代的作用。计算机网络和人们生活、生产有着直接的联系,对人们的生活有着巨大的影响,在给人们生活带来方便的时候,也给人们造成一定的困扰。尤其是近年来,我国计算机网络安全事故不断发生,严重阻碍了我国社会向前发展,在此现状下,对计算机网络信息安全问题给予高度的重视就显得尤为重要。

1 对计算机网络信息安全的现状分析

现如今计算机得到的快速的发展,因此计算机安全涉及的领域较以往来讲更加广泛。该行业人员主要是从密码技术、计算机技术以及信息技术等角度对这一问题进行的研究和探讨,也取得到一定的成效,降低了安全事故发生的概率,能够有效避免发生信息丢失和泄露等问题。不过,在计算机网络安全的日常运行中,还存在着许多的因素影响着计算机网络安全。想要进一步健全和优化计算机网络安全,就需要建立起一套更加完善的安全防护体系,设置合理的计算机评估以及监测等中间环节,这样才能最大限度的发挥对计算机网络的防护作用。

2 计算机网络信息安全影响因素

2.1 垃圾邮件

近几年,我国垃圾邮件数量与日俱增,其发送者通常是为了窃取用户信息、广告宣传等目的,对用户账户安全造成严重威胁。其中这些有的行为已经涉及了计算机犯罪,也就是说在信息传播的范围中,通过对计算机信息系统、信息知识的应用,对不良信息的传播,从而导致国家以及个人受到危害,根据有关法律,需要对其进行惩罚。

2.2 恶意攻击

当前,恶意攻击是威胁网络信息安全的重要因素。一般情况下,恶意攻击有两种,也就是主动攻击和被动攻击。而主动攻击指的是:通过不同的方式对网络信息进行破坏,重点破坏网络信息的有效性;而被动攻击则是指:在计算机网络正常运行,且不受任何因素影响的条件下,对网络信息进行破译、获取以及盗用,这种行为的主要目的就是获取重要机密或者是关键信息。

2.3 病毒

计算机病毒主要隐藏于部分执行程序和数据中,不易被察觉。当病毒被无意触发后,计算机相关数据信息则会丢失,甚至对硬件造成严重破坏。因为病毒具备潜伏性和传染性,一般都会导致大规模瘫痪,使其产生中毒连锁反应,导致一系列严重的后果,造成网络信息遭受较大的破坏。

2.4 自然因素

所谓自然因素是指:在计算机系统运行过程中,其运行环境存在自然灾害,使其信息系统受到破坏。虽然自然灾害发生几率较低,但却会对计算机网络造成严重损害,排除部分不可控制自然灾害之外,计算机运行环境也会对其网络信息安全带来影响,例如:环境温度、湿度过高,或者空气污染,此类因素均会影响计算机系统正常运行。

2.5 网络因素

在计算机系统中,Internet属于智能系统,同时具有实用性、开放性特点。就Internet技术来讲,它能为用户提供更多便利,同时也存在潜在威胁,例如受到刻意破坏等。与此同时,因网络具有大范围资源共享的特点,往往会被入侵与攻击,使网络信息处于安全隐患之中。

3 计算机网络信息安全防护策略

通过对影响因素的分析发现,若要保证计算机网络信息的安全性,应对其予以有效防护。根据这些威胁因素制定相应防护策略,可以促进计算机网络更好发展。

3.1 IE安全防护

网页恶意代码常应用JavaApplets、ActiveX控件等程序,网页一旦打开后,程序也会随之启动,从而导致计算机系统的安全问题。针对此问题,可以从多个方面设置IE,对恶意代码的运行进行控制,例如,仅设置Internet与受信任站点等,具体流程为:工具、Internet选项、安全、自定义级别,以实现安全防护的目的。

3.2 完善防护系统

在计算机网络系统中,确保防护系统安全是非常关键的,主要包括:入侵排查、漏洞扫描、病毒检测、网络监控等内容。入侵检查主要是指:若要对网络信息隐患进行有效控制,则应采取内外监控方式,通过警报与拦截方式对其作出反应。而漏洞扫描有两种,即技术与非技术,其中技术指的是对系统漏洞情况进行排查,非技术就是技术的升级版,像病毒检测中木马程序的防范,清理不相关的文件,具体防范流程为:开始、程序、启动(开始)、程序、Startup中寻找。

3.3 杀毒软件的安装

杀毒软件通常内置了防火墙程序,防火墙具体分为三种类型,即地址转换与检测、包过滤。地址转换是进行IP地址的转换,由内部地址演变为外部地址,外部网络仅有开放请求访问端口,使其在内网访问时无法得知其连接状态。黑客掌握用户IP地址后,可能会对此主机进行攻击。因此,用户需要对IP地址进行隐藏,确保用户网络的安全。

3.4 强化用户信息管理

在电子科技迅速发展的形势下,社会逐渐迈向信息时代,计算机网络软件得到广泛应用,在具体应用时,通常需要用户账号,账号包括登录名和电子账号等,若是存在安全隐患问题,则会直接造成用户较大损失。对此,网络软件使用时,尽量将其登录账号复杂化,账号与密码设置时,则将数字与字母进行相应结合,以达到降低危险性的目的。

结束语:随着计算机网络的快速发展,网络信息安全问题也随之而来。对这类问题,如果没有得到及时的处理,就会对社会和人们造成一系列问题。基于此,为了对计算机系统进行有效防护,急需完善和优化防范措施,科学运用相关防护技术,借助其他相关优秀措施和经验,逐步完成计算机网络信息安全体系的构建,发挥其最大防护作用,进而为计算机网络的更好发展提供有力保障。

参考文献:

[1]吴思.关于计算机网络信息安全及防护策略探究[J].信息与电脑(理论版).2015(19):41-41.

[2]王红梅,宗慧娟,王爱民.计算机网络信息安全及防护策略研究[J].价值工程.2015(01):83-83.

责任编辑:叶雨田

免责声明:本文仅代表作者个人观点,与本站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

我要收藏

个赞

-

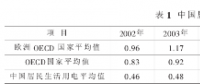

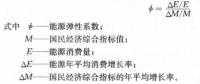

现货模式下谷电用户价值再评估

2020-10-10电力现货市场,电力交易,电力用户 -

PPT | 高校综合能源服务有哪些解决方案?

2020-10-09综合能源服务,清洁供热,多能互补 -

深度文章 | “十三五”以来电力消费增长原因分析及中长期展望

2020-09-27电力需求,用电量,全社会用电量

-

PPT | 高校综合能源服务有哪些解决方案?

2020-10-09综合能源服务,清洁供热,多能互补 -

深度文章 | “十三五”以来电力消费增长原因分析及中长期展望

2020-09-27电力需求,用电量,全社会用电量 -

我国电力改革涉及的电价问题

-

贵州职称论文发表选择泛亚,论文发表有保障

2019-02-20贵州职称论文发表 -

《电力设备管理》杂志首届全国电力工业 特约专家征文

2019-01-05电力设备管理杂志 -

国内首座蜂窝型集束煤仓管理创新与实践

-

人力资源和社会保障部:电线电缆制造工国家职业技能标准

-

人力资源和社会保障部:变压器互感器制造工国家职业技能标准

-

《低压微电网并网一体化装置技术规范》T/CEC 150

2019-01-02低压微电网技术规范

-

现货模式下谷电用户价值再评估

2020-10-10电力现货市场,电力交易,电力用户 -

建议收藏 | 中国电价全景图

2020-09-16电价,全景图,电力 -

一张图读懂我国销售电价附加

2020-03-05销售电价附加

-

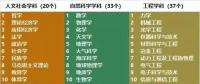

电气工程学科排行榜发布!华北电力大学排名第二

-

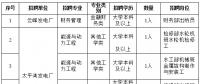

国家电网61家单位招聘毕业生

2019-03-12国家电网招聘毕业生 -

《电力设备管理》杂志读者俱乐部会员招募

2018-10-16电力设备管理杂志