利用802.1x协议实现局域网接入的可控管理

摘 要:802 1x协议可以为企业内联网提供一种安全的用户管理方式。本文介绍了802.1x协议体系结构,重点分析了协议的工作原理及机制,并与目前流行的宽带认证方式进行了比较,最后给出了其在企业局域网接入中实际

。为支持基于端口的接入控制,客户端系统需支持EAPOL(Extensible Authentication Protocol Over LAN)协议。

认证系统 通常为支持IEEE 802.1x协议的网络设备。该设备对应于不同用户的端口(可以是物理端口,也可以是用户设备的MAC地址、VLAN、IP等)有两个逻辑端口:受控(controlled Port)端口和不受控端口(uncontrolled Port)。不受控端口始终处于双向连通状态,主要用来传递 EAPOL 协议帧,可保证客户端始终可以发出或接受认证。受控端口只有在认证通过的状态下才打开,用于传递网络资源和服务。受控端口可配置为双向受控、仅输入受控两种方式,以适应不同的应用环境。如果用户未通过认证,则受控端口处于未认证状态,则用户无法访问认证系统提供的服务。认证系统的端口访问实体通过不受控端口与客户端端口访问实体进行通信,二者之间运行EAPoL协议。认证系统的端口访问实体与认证服务器之间运行EAP协议。EAP协议并不是认证系统和认证服务器通信的唯一方式,其他的通信通道也可以使用。例如,如果认证系统和认证服务器集成在一起,2个实体之间的通信就可以不采用EAP协议。

认证服务器通常为RADIUS服务器,该服务器可以存储有关用户的信息。例如,用户的账号、密码以及用户所属的VLAN、CAR参数,优先级,用户的访问控制列表等。当用户通过认证后,认证服务器会把用户的相关信息传递给认证系统,由认证系统构建动态的访问控制列表,用户的后续流量将接受上述参数的监管。认证服务器和RADIUS服务器之间通过EAP协议进行通信。

2.3 802.1x协议的工作机制

802.1x协议工作机制如图3所示。由图3可见,认证的发起可以由用户主动发起,也可以由认证系统发起。当认证系统探测到未经过认证的用户使用网络,就会主动发起认证;用户端则可以通过客户端软件向认证系统发送EAPoL-Start开始报文发起认证。由客户端发送EAPoL退出报文,主动下线,退出已认证状态的直接结果就是导致用户下线,如果用户要继续上网则要再发起一个认证过程。

图3 802.1x协议的工作机制

Fig.3 working mechanism of 802.1x protocol

为了保证用户和认证系统之间的链路处于激活状态,而不因为用户端设备发生故障造成异常死机,认证系统可以定期发起重新认证过程,该过程对于用户是透明的,即用户无需再次输入用户名/密码。重新认证由认证系统发起,时间从最近一次成功认证后算起。重新认证时间默认值为3600 s,而且默认重新认证是关闭的。

对于认证系统和客户端之间通信的EAP报文,如果发生丢失,由认证系统负责进行报

责任编辑:和硕涵

免责声明:本文仅代表作者个人观点,与本站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

我要收藏

个赞

-

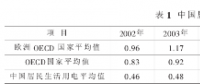

现货模式下谷电用户价值再评估

2020-10-10电力现货市场,电力交易,电力用户 -

PPT | 高校综合能源服务有哪些解决方案?

2020-10-09综合能源服务,清洁供热,多能互补 -

深度文章 | “十三五”以来电力消费增长原因分析及中长期展望

2020-09-27电力需求,用电量,全社会用电量

-

PPT | 高校综合能源服务有哪些解决方案?

2020-10-09综合能源服务,清洁供热,多能互补 -

深度文章 | “十三五”以来电力消费增长原因分析及中长期展望

2020-09-27电力需求,用电量,全社会用电量 -

我国电力改革涉及的电价问题

-

贵州职称论文发表选择泛亚,论文发表有保障

2019-02-20贵州职称论文发表 -

《电力设备管理》杂志首届全国电力工业 特约专家征文

2019-01-05电力设备管理杂志 -

国内首座蜂窝型集束煤仓管理创新与实践

-

人力资源和社会保障部:电线电缆制造工国家职业技能标准

-

人力资源和社会保障部:变压器互感器制造工国家职业技能标准

-

《低压微电网并网一体化装置技术规范》T/CEC 150

2019-01-02低压微电网技术规范

-

现货模式下谷电用户价值再评估

2020-10-10电力现货市场,电力交易,电力用户 -

建议收藏 | 中国电价全景图

2020-09-16电价,全景图,电力 -

一张图读懂我国销售电价附加

2020-03-05销售电价附加

-

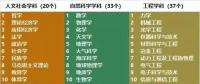

电气工程学科排行榜发布!华北电力大学排名第二

-

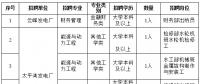

国家电网61家单位招聘毕业生

2019-03-12国家电网招聘毕业生 -

《电力设备管理》杂志读者俱乐部会员招募

2018-10-16电力设备管理杂志