电力MIS网的信息安全

摘要:本文提出了电力企业MIS网存在的信息安全问题,分析这些问题存在的原因,讨论了解决的原则和方法。为电力企业MIS的可靠稳定运行提供了参考。对于电力企业来说,其信息化程度和水平日益提高,生产,营销,财

调用(RPC)和用户数据报(UDP)之类的端口信息,而包过滤和应用网关防火墙都不支持此类应用。这种防火墙无疑是非常坚固的,但它会降低网络的速度,而且配置也比较复杂

推荐使用状态监测防火墙。

2)入侵检测

入侵检测的功能:

a)监测并分析用户和系统的活动

b)核查系统的配置和漏洞

c)评估系统关键资源和数据文件的完整性

d)识别已知的攻击行为

e)统计分析异常行为

f)操作系统日志管理,并识别违反策略的用户活动

入侵检测的分类

根据资料收集方式区分

a)网络级的IDS(NIDS)

网络级的IDS能够截获网络中的数据报,提取其特征并与知识库中已知的攻击签名相比较从而达到检测的目的,它会扫描整个网段中所有的传输的信息来确定网络中实时的活动。

优点:可监测到主机级IDS监测不到的活动,黑客消除入侵证据较困难,可监测到未成功或恶意的入侵攻击,与操作系统无关。

缺点:若网络规模过大,IDS往往会丢失许多包,无法完全监控网络上所有的数据,若要采集大型网络上的流量并加以分析,往往需要更有效率的cpu处理速度,以及更大的内存空间。

b)主机级的IDS(HIDS)

分析所需数据来自主机系统,通常是系统日志和审计记录,需要在受保护的主机上安装专门的检测代理,检测的内容一般有:系统调用,端口调用,系统日志,安全审计,应用日志

优点:确认黑客是否成功入侵,检测特定主机系统的活动,弥补网络级IDS错失监测的入侵事件,较适合有加密及交换机的环境,实时监测与反应

缺点:所有主机可能安装不同版本或完全不同的操作系统,而这些操作系统有各种不同的审核记录,因此必须针对各不同主机安装各种HIDS,

入侵者可能经由其他的系统漏洞入侵并得到系统管理员权限,那么将会导致HIDS失去其效用。

根据所使用的监测方式区分

a)误用监测型IDS Misuse

通过对比已知攻击手段及系统漏洞的签名特征来判断系统中是否有入侵发生,它对于已知的攻击类型非常有效,对攻击的变种和新的攻击几乎无能为力。

b)异常监测型IDS Anomaly ids

利用统计的方法来检测系统的异常行为,有效性与误用型相反。

推荐使用误用检测型NIDS

3)防病毒

病毒按种类划分,可以分为蠕虫型,不需要任何执行操作,直接在网络上利用系统漏洞进行传播,宿主型,需要宿主文件进行寄生,用户执行或拷贝宿主文件后,病毒开始传播。

无论什么样的病毒,最好的解决方法就是使用杀毒软件。而目前杀毒软件的核心就是病毒特征码。因为现在几乎所有的防病毒软件采取的方式都是用病毒特征库的内容比对每个文件,

责任编辑:和硕涵

免责声明:本文仅代表作者个人观点,与本站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

我要收藏

个赞

-

现货模式下谷电用户价值再评估

2020-10-10电力现货市场,电力交易,电力用户 -

PPT | 高校综合能源服务有哪些解决方案?

2020-10-09综合能源服务,清洁供热,多能互补 -

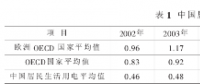

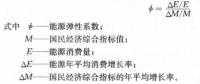

深度文章 | “十三五”以来电力消费增长原因分析及中长期展望

2020-09-27电力需求,用电量,全社会用电量

-

PPT | 高校综合能源服务有哪些解决方案?

2020-10-09综合能源服务,清洁供热,多能互补 -

深度文章 | “十三五”以来电力消费增长原因分析及中长期展望

2020-09-27电力需求,用电量,全社会用电量 -

我国电力改革涉及的电价问题

-

贵州职称论文发表选择泛亚,论文发表有保障

2019-02-20贵州职称论文发表 -

《电力设备管理》杂志首届全国电力工业 特约专家征文

2019-01-05电力设备管理杂志 -

国内首座蜂窝型集束煤仓管理创新与实践

-

人力资源和社会保障部:电线电缆制造工国家职业技能标准

-

人力资源和社会保障部:变压器互感器制造工国家职业技能标准

-

《低压微电网并网一体化装置技术规范》T/CEC 150

2019-01-02低压微电网技术规范

-

现货模式下谷电用户价值再评估

2020-10-10电力现货市场,电力交易,电力用户 -

建议收藏 | 中国电价全景图

2020-09-16电价,全景图,电力 -

一张图读懂我国销售电价附加

2020-03-05销售电价附加

-

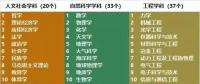

电气工程学科排行榜发布!华北电力大学排名第二

-

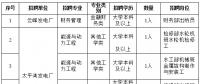

国家电网61家单位招聘毕业生

2019-03-12国家电网招聘毕业生 -

《电力设备管理》杂志读者俱乐部会员招募

2018-10-16电力设备管理杂志