计算机中的数据加密技术探究

摘 要:信息技术的发展使我们的社会成为了数字化的社会,我们每个人的生活内容很大一部分都成为一串串的数字。因此,面对着计算机的广泛使用,不得不更加的关注隐私。计算机中的数据加密技术应运而生。关键词:

摘 要:信息技术的发展使我们的社会成为了数字化的社会,我们每个人的生活内容很大一部分都成为一串串的数字。因此,面对着计算机的广泛使用,不得不更加的关注隐私。计算机中的数据加密技术应运而生。

关键词:计算机 数据加密 个人隐私

计算机连接的是一个个的网络,INTNET把社会钩织成一张平面的网,每个人都有着千丝万缕的联系。人们不知道看到的这个节点是否被另一个人看到,惶恐、焦虑后,不得不对自身行为进行加密。本文讲述了计算机数据加密技术中的对称式加密和非对称式加密。

1 数据加密技术的定义

数据加密技术一般将某个信息进行密钥以及函数转换规律之后,使其成为无实质意义的密文,至于接收方则是在掌握该密钥以及函数转换规律的基础上,将密文还原文明文。通常而言,数据加密技术对于具体地应用环境有相应的要求,即必须是处于指定的网络通信条件之下,有指定的用户掌握密钥,如此才能够正常进行。密钥具体指的是密文和明文转换过程当中所应用到的参数及算法。所以,密钥是数据加密技术的关键,并且数据加密技术优势实现网络安全的关键。

2 数据加密技术的必要性

科技的发展,网络的普及,数字世界的形成,总是让世界变得越来越小。面对着纷繁复杂的世界,总是焦虑而不安的。这个世界上有好人就有坏人,有网络维修者就有网络破坏者,所以人们总是恐慌安全、隐私,其实这并不是无的放矢;因为这个世界上总是有那么一群人喜欢窥视别人的隐私,喜欢偷盗国家、企业的机密来达到自己不可告人的秘密。他们的计算机技术无比的精通,他们总是在寻找着计算机中的漏洞,他们就像黑暗中的老鼠,伺机而动。近年来网络日益普及,相关技术也发展迅猛,而网络黑客、黑洞等问题也在甚嚣尘上。尤其是近年来网络信息技术的普及,借助于互联网传输文件的数量越来越大,尤其是电子商务的迅猛发展,部分公司的机密文件也会在网上传输,因此,数据加密必不可少。

随着社会经济的发展,人与人之间的联系更加的密切,因此我们的私人空间被挤压再挤压,我们不得不关注被我们忽略了的个人的自我空间,也就是隐私。网络具有开放性,交互性,随意性,互联网的普及,世界上每天在网上冲浪的人不下数十亿,这就让我们更加关注个人信息,更加关注数据的加密。数据加密给了我们一些安全感,我们可以在网上自由的传输数据,自由的冲浪,进行一切喜欢的事;数据加密保证了我们的隐私,让我们更加随意的使用互联网,让我们的生活更加的便利,我们可以在网上进行电子商务,我们可以在局域网上共享信息,我们可以……因此,数据加密技术至关重要。

3 数据加密技术

3.1 数据加密技术原理

通过重新编码信息内容,以达到隐藏真实数据的效果,使得非相关人员难以获得真实数据内容。通常而言,计算机网络里面的数据加密模型主要为:由一端往另一端传输数据,并在输出端实施数据加密,通过密文的方式传输到接收端,而接收端则是通过规定密文实施解密,由此获得原始数据,从而防止传输过程中被他人窃取信息。

3.2 数据加密的方法

第一,对称式加密。对称式加密主要是针对掌握同一个密钥的个人用户来进行加密与解密,基本不会给其他网络用户带来影响。在使用一般对称密码的过程当中,加密运算和解密运算可以用同一个密钥,通常用户只要做好保密工作就能够实现端到端的数据传输安全。第二,非对称式加密。通常而言,非对称式加密主要有两组密钥,一个是“公钥”,另一个是“私钥”。在加密的过程当中,两组密钥需要配对应用。“公钥”是对外公开的,而“私钥”则是绝对保密的。

4 数据加密技术的应用

4.1 数据加密技术应用于网络数据库

众所周知,网络数据库在我们进行网上行为中占据了十分重要的地位。然而,网络数据库管理系统在安全评价上的等级一般都不高,我们平常使用的windows和units他们的安全评价一般在CI和C2级上。因此,计算机的数据存储和数据传输都是相对脆弱的。所以,在网络数据库当中进行数据加密是非常重要的。

4.2 数据加密技术应用于电子商务

随着科学技术的发展尤其是近年来网络信息技术的发展,电子商务如雨后春笋般迅速的发展起来。电子商务的快捷,方便等优点让我们的生活更加的便利。例如我们日常经常用的淘宝、天猫、阿里巴巴等。显而易见,电子商务已经进入了我们的日常生活,同样的电子商务中的数据加密也变得相当重要。商家必须确保消费者的信息安全,必须确保相关交易信息完整。

4.3 数据加密技术应用于虚拟专用网络

有人说21世纪是信息的时代,确实,目前来看,网络充斥着我们的生活,可是人的世界是复杂的。我们总是群居而生活,我们的世界有着各行各业,彼此之间虽有联系但却独立着。因此,每一个行业甚至是每一个机构都有着自己专属的信息通道,这就是局域网。在局域网中我们彼此没有防备的交流信息,可是局域网之外呢?我们不会信息的完全公开化,因为这个世界充满了竞争。因此数据加密技术应用于虚拟专用网络必不可少。

5 数据加密技术的局限性

5.1 数据可靠问题

黑客,相信我们每一个现代人都不陌生,甚至会谈“黑”色变。可是我们不得不正视这个问题:黑客,能够侵入我们的网络从而改变我们数据库中的数据。从而是我们的信息不确定,是我们的数据不精密。因此,数据加密的可靠问题使我们疑虑。

5.2 密钥管理问题

密钥是数据加密的关键技术。可是随着数据加密技术的广泛应用,我们不得不正视一个棘手的问题:密钥的管理问题。密钥管理包括密钥的产生、分配、存储、使用、更换等多个环节。每一天,每一时,甚至是每一分,每一秒,我们所需要管理的密钥何止上千上万。因此,问题就出来了,如果因为我们的管理不当,使得密钥发生错误,那就会轻者是信息泄露,重者使国家机密崩溃。面对此,密钥的管理问题使我们不得不重视。

5.3 数据加密的固有局限

人类的认识是没有穷尽的,人类的智慧不可小觑。原则上说,只要有足够的人力、物力、财力等那么数据加密技术就会持续的完善,任何信息都不会泄露。可是,这可能吗?暂且不说,有没有足够的物质条件,就说,既然有加密,那么就有解密。我们既然都谈“黑”色变了,那么黑客就有其生存的空间,那么就一定有被解密的密钥。因此这是数据加密技术不得不说的问题。

6 结语

计算机的数据加密技术是随着信息技术的迅速发展而应运而生。信息技术的迅猛发展让我们不得不关注我们的私人空间,信息技术的发展不得不注意在我们平日的电子商务中会不会泄露我们自身的信息,信息技术的发展,让我们不得不关注我们的身边是否有商业间谍。因此,不得不说信息技术的发展再给我们带来便利的同时也让我们心惊胆战。虽然我们知道计算机的数据加密技术不会让我们一劳永逸,但我们知道世界上最难得的是知足常乐,因此计算机的数据加密技术让我们的内心充满了安全感,让我们能够对这个世界充满信心,我们始终相信计算机的数据加密技术一定会越来越完善,从而让我们心头的阴霾充分消散。

参考文献:

[1]于光许.计算机网络安全中数据加密技术的运用研究[J].电脑知识与技术,2013(6):17-16.

[2]李晓利.数据加密技术在计算机网络安全中的应用探讨[J].数字技术与应用,2011(6):18-19.

[3]左业.计算机网络中数据加密技术应用探讨[J].电脑知识与技术,2013(8):26-37.

[4]王凡,王思文,郑卫刚.现代控制理论概述及实际应用意义[J].网友世界,2012(17):89-90.

责任编辑:叶雨田

免责声明:本文仅代表作者个人观点,与本站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

我要收藏

个赞

-

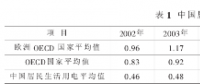

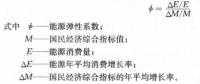

现货模式下谷电用户价值再评估

2020-10-10电力现货市场,电力交易,电力用户 -

PPT | 高校综合能源服务有哪些解决方案?

2020-10-09综合能源服务,清洁供热,多能互补 -

深度文章 | “十三五”以来电力消费增长原因分析及中长期展望

2020-09-27电力需求,用电量,全社会用电量

-

PPT | 高校综合能源服务有哪些解决方案?

2020-10-09综合能源服务,清洁供热,多能互补 -

深度文章 | “十三五”以来电力消费增长原因分析及中长期展望

2020-09-27电力需求,用电量,全社会用电量 -

我国电力改革涉及的电价问题

-

贵州职称论文发表选择泛亚,论文发表有保障

2019-02-20贵州职称论文发表 -

《电力设备管理》杂志首届全国电力工业 特约专家征文

2019-01-05电力设备管理杂志 -

国内首座蜂窝型集束煤仓管理创新与实践

-

人力资源和社会保障部:电线电缆制造工国家职业技能标准

-

人力资源和社会保障部:变压器互感器制造工国家职业技能标准

-

《低压微电网并网一体化装置技术规范》T/CEC 150

2019-01-02低压微电网技术规范

-

现货模式下谷电用户价值再评估

2020-10-10电力现货市场,电力交易,电力用户 -

建议收藏 | 中国电价全景图

2020-09-16电价,全景图,电力 -

一张图读懂我国销售电价附加

2020-03-05销售电价附加

-

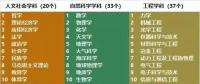

电气工程学科排行榜发布!华北电力大学排名第二

-

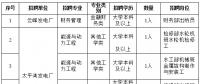

国家电网61家单位招聘毕业生

2019-03-12国家电网招聘毕业生 -

《电力设备管理》杂志读者俱乐部会员招募

2018-10-16电力设备管理杂志