如何判断 Linux 服务器是否被入侵?

本指南中所谓的服务器被入侵或者说被黑了的意思,是指未经授权的人或程序为了自己的目的登录到服务器上去并使用其计算资源,通常会产生

检查 6 – 检查进程的网络使用情况

iftop 的功能类似 top,它会排列显示收发网络数据的进程以及它们的源地址和目的地址。类似 DoS 攻击或垃圾机器人这样的进程很容易显示在列表的最顶端。

检查 7 – 哪些进程在监听网络连接?

通常攻击者会安装一个后门程序专门监听网络端口接受指令。该进程等待期间是不会消耗 CPU 和带宽的,因此也就不容易通过 top 之类的命令发现。

lsof 和 netstat 命令都会列出所有的联网进程。我通常会让它们带上下面这些参数:

lsof -i

netstat -plunt

你需要留意那些处于 LISTEN 和 ESTABLISHED 状态的进程,这些进程要么正在等待连接(LISTEN),要么已经连接(ESTABLISHED)。如果遇到不认识的进程,使用 strace 和 lsof来看看它们在做什么东西。

被入侵之后该怎么办呢?

首先,不要紧张,尤其当攻击者正处于登录状态时更不能紧张。你需要在攻击者警觉到你已经发现他之前夺回机器的控制权。如果他发现你已经发觉到他了,那么他可能会锁死你不让你登陆服务器,然后开始毁尸灭迹。

如果你技术不太好那么就直接关机吧。你可以在服务器上运行 shutdown -h now 或者 systemctl poweroff 这两条命令之一。也可以登录主机提供商的控制面板中关闭服务器。关机后,你就可以开始配置防火墙或者咨询一下供应商的意见。

如果你对自己颇有自信,而你的主机提供商也有提供上游防火墙,那么你只需要以此创建并启用下面两条规则就行了:

只允许从你的 IP 地址登录 SSH。

封禁除此之外的任何东西,不仅仅是 SSH,还包括任何端口上的任何协议。

这样会立即关闭攻击者的 SSH 会话,而只留下你可以访问服务器。

如果你无法访问上游防火墙,那么你就需要在服务器本身创建并启用这些防火墙策略,然后在防火墙规则起效后使用 kill 命令关闭攻击者的 SSH 会话。(LCTT 译注:本地防火墙规则 有可能不会阻止已经建立的 SSH 会话,所以保险起见,你需要手工杀死该会话。)

最后还有一种方法,如果支持的话,就是通过诸如串行控制台之类的带外连接登录服务器,然后通过 systemctl stop network.service 停止网络功能。这会关闭所有服务器上的网络连接,这样你就可以慢慢的配置那些防火墙规则了。

重夺服务器的控制权后,也不要以为就万事大吉了。

不要试着修复这台服务器,然后接着用。你永远不知道攻击者做过什么,因此你也永远无法保证这台服务器还是安全的。

最好的方法就是拷贝出所有的数据,然后重装系统。

责任编辑:任我行

免责声明:本文仅代表作者个人观点,与本站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

我要收藏

个赞

-

碳中和战略|赵英民副部长致辞全文

2020-10-19碳中和,碳排放,赵英民 -

两部门:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业 -

国家发改委、国家能源局:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业

-

碳中和战略|赵英民副部长致辞全文

2020-10-19碳中和,碳排放,赵英民 -

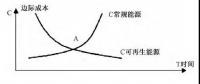

深度报告 | 基于分类监管与当量协同的碳市场框架设计方案

2020-07-21碳市场,碳排放,碳交易 -

碳市场让重庆能源转型与经济发展并进

2020-07-21碳市场,碳排放,重庆

-

两部门:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业 -

国家发改委、国家能源局:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业 -

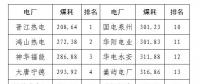

2020年二季度福建省统调燃煤电厂节能减排信息披露

2020-07-21火电环保,燃煤电厂,超低排放

-

四川“专线供电”身陷违法困境

2019-12-16专线供电 -

我国能源替代规范法律问题研究(上)

2019-10-31能源替代规范法律 -

区域链结构对于数据中心有什么影响?这个影响是好是坏呢!