发电厂工控信息安全故障案例及分析处理

DCS和PLC系统部分工控机出现重启或蓝屏现象事件分析及处理

2017年8月15日,某厂发生了生产大区、管理大区等信息安全事件,相继DCS和PLC系统部分工控机出现重启或蓝屏现象。经对全厂控制系统的服务器、工程师站、历史站、接口机、操作员站进行扫描,发现病毒文件tasksche.exe、mssecsvc.exe、qeriuwjhrf存在于电脑C:\Windows目录下,且病毒程序执行时间和8月15日晚电脑蓝屏死机时间吻合。分析认为本次事件由于病毒感染引起:

(1)病毒行为分析

目前该病毒分别在电厂安全I 区、安全II 区、管理大区发现均有主机感染“变种勒索病毒”,文件信息如下:

病毒文件:mssecsvc.exe 大小: 3723264 字节

MD5:0C694193CEAC8BFB016491FFB534EB7C

该病毒变种样本据确认最早在互联网发现于2017年6月2日,感染后会释放文件:c:\windows\mssecsvc.exe、c:\windows\qeriuwjhrf、c:\windows\tasksche.exe,开启服务并运行,但由于变种版本只会通过TCP:445端口感染其它主机,出现间断性攻击主机蓝屏死机重启,影响生产控制系统运行,释放的加密程序文件tasksche.exe,经分析为文件包压缩异常,无法运行加密程序,变成真正的“勒索病毒”,所以没有导致更严重的生产系统数据加密的问题发生(包括生产资料、逻辑文件、SIS数据库加强等)。

(2)病毒体分析

分别对mssecsvc.exe、tasksche.exe和qeriuwjhrf病毒文件进行反汇编分析与测试。得到以下结论:

mssecsvc.exe创建服务mssecsvc2.0,释放病毒文件tasksche.exe和qeriuwjhrf文件并启动exe文件,mssecsvc2.0服务函数中执行感染功能,执行完毕后等待24小时退出,启动mssecsvc.exe,再循环向局域网的随机ip发送SMB漏洞利用代码。

通过对其中的发送的SMB包进行分析,此次病毒发行者正是利用了2016年盗用美国国家安全局(NSA)自主设计的Windows系统黑客工具Eternalblue。

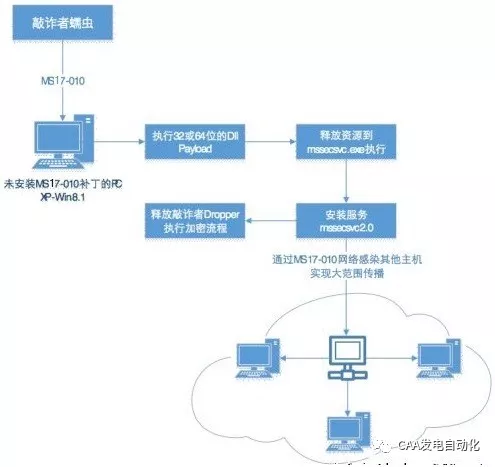

经过对多方求证和数据重组分析得出,明确该病毒使用ms17-010漏洞进行了传播,一旦某台Windows系统主机中毒,相邻的存在漏洞的网络主机都会被其主动攻击,整个网络都可能被感染该蠕虫病毒,受害感染主机数量最终将呈几何级的增长。其完整攻击流程如下该病毒攻击流程如下:

在反汇编过程中,发现其主传播文件mssecsvc.exe其中释放出的tasksche.exe为破损文件,无法正常执行病毒程序,故此次病毒无法完成最关键动作,无法加密文件以达到勒索的目的。因此在本次安全事故中,并未造成实质性、灾害性的破坏的安全事件。

(3)事件调查

影响范围:涉及生产大区、管理大区。

生产大区情况:攻击除#1机组DCS、NCS、电量之外的I、II区几乎所有的特定版本的Windows主机,包括DCS、辅控、各接口机、SIS,由于各区域通过接口机感染,导致各接口机隔离生产系统相互交叉感染,导致病毒全面大爆发,现场确认第一次主机攻击2017年8月15日21:20左右进行。

管理大区情况:目前在办公区域员工电脑发现1台主机感染“勒索病毒变种”,感染时间在2017年8月15日 23:11,与病毒样本为生产区同一版本,该主机未打补丁及病毒库,发现多个木马病毒感染的情况;另外1台为输煤辅控监控主机为2017年8月17日 14:57,同样是未打补丁及未安装病毒软件。

由于该“勒索病毒变种”感染自身行为特点、生产大区与管理大区存在感染同一病毒的情况,分析原因如下:

a)直接攻击原因分析2种:通过移动存储介质感染和通过网络感染(这种可能性比较高),后者可能又分为2种情况:

感染病毒的主机与生产大区主机存在(临时)网络交叉,这种情况可能性比较低(只有已配置特定双网卡情况下才会发生,直连网络不可达,现场排查唯一的双网卡是值长站办公主机,但是与调度三区非同时连接)。目前已排查重点区域:值长站办公主机、NCS相关主机,包括录波,也有感染非勒索病毒)、辅控办公主机(输煤监控有1台感染勒索病毒);

感染病毒的电厂内部、工控厂家运维笔记本,及生产区电脑在管理区维护后接入生产大区网络,这种情况可能性比较高。

b)可能性高攻击路径原因分析2种情况:外部人员运维笔记本同时/非同时接入生产大区与管理大区网络并感染生产大区与管理大区主机,或内部人员运维笔记本及近期维护工控系统主机。接入过管理大区办公网的运维笔记本又接入生产大区,或接入过管理大区办公网的维护工控系统主机又接入生产大区。

注:由于外网IPS许可过期且无日志记录,内网无入侵检测设备,无法排除最早感染源。

(4)应急处理方式

a)切断一切网络连接;

b)停止系统服务里的传播服务mssecsvc2.0,及时删除C:\Windows\mssecsvc.exe、C:\Windows\tasksche.exe和C:\Windows\qeriuwjhrf病毒源文件;

以上动作在现场应急处理时采用自制程序手动完成;

c)根据不同系统版本分别安装ms17-010安全补丁程序。

d)有效性测试

按该方法对受感染的计算机进行病毒查扫之后,通过试验与测试发现,使用抓包程序抓包,并未发现有异常的网络数据请求和流量产生,此现可以证明该方法有效可行。

(5)安全建议:

a)区域防护:各安全I区的系统应该进行区域之间的加强访问控制,应实现DCS机组之间、辅控等各区域之间逻辑隔离,防火墙应该支持端口级(目前I/II防火墙需要升级,不支持自定义端口),实施后可以限制在区域范围内。

b)网络行为审计:部署管理大区及生产大区各部署入侵检测系统(目前包括管理大区核心交换未部署IDS;互联网边界有部署IPS但已过期),实施后快速定位网络攻击爆发的源头。

c)边界安全提升:加强管理区主机补丁升级、防病毒统一管理(部署终端安全软件);生产区边界非操作员站(如接口机)开启本地防火墙策略、补丁等即可以防护本次攻击,也可以考虑安全防护软件,实施后,管理区可以避免感染、快速定位主机爆发的源头;生产区主机边界如接口机有一定防护能力;

d)移动运维管控:加强内部及外部人员的笔记本技术安全管控,采用网络隔离设备防止网络攻击或专用工控运维笔记本接入。

e)主机安全提升:

加强移动介质的管理,通过设置BIOS、注册表参数禁用U盘或者采用安防系统隔离U盘,控制系统程序、数据备份采用光盘形式。

控制系统工控机禁止使用USB口或者拆除不必要的USB口,防止移动设备等通过USB口接入网络内。

检查各控制系统正常运行时电脑需开启的服务和端口,关闭不必要的服务和端口。

定期对控制系统主机进行补丁升级等。

责任编辑:仁德财

-

重新审视“双循环”下的光伏行业

2020-11-02光伏行业,光伏技术,光伏出口 -

能源转型进程中火电企业的下一程

2020-11-02五大发电,火电,煤电 -

国内最高额定水头抽蓄电站2#引水上斜井滑模混凝土施工顺利完成

2020-10-30抽水蓄能电站,长龙山抽水蓄能电站,水力发电

-

能源转型进程中火电企业的下一程

2020-11-02五大发电,火电,煤电 -

资本市场:深度研究火电行业价值

2020-07-09火电,火电公司,电力行业 -

国家能源局印发2020年能源工作指导意见:从严控制、按需推动煤电项目建设

2020-06-29煤电,能源转型,国家能源局

-

高塔技术助力分散式风电平价上网

2020-10-15分散式风电,风电塔筒,北京国际风能大会 -

创造12项世界第一!世界首个柔性直流电网工程组网成功

2020-06-29 清洁能源,多能互补,风电 -

桂山风电项目部组织集体默哀仪式

2020-04-08桂山风电项目部组织

-

国内最高额定水头抽蓄电站2#引水上斜井滑模混凝土施工顺利完成

2020-10-30抽水蓄能电站,长龙山抽水蓄能电站,水力发电 -

今后秦岭生态环境保护区内不再审批和新建小水电站

2020-06-29小水电,水电站,水电 -

3.2GW!能源局同意确定河北新增三个抽水蓄能电站选点规划

2020-06-29抽水蓄能,抽水蓄能电站,国家能源局

-

重新审视“双循环”下的光伏行业

2020-11-02光伏行业,光伏技术,光伏出口 -

官司缠身、高层动荡、工厂停产 “保壳之王”天龙光电将被ST

2020-09-11天龙光电,光伏设备,光伏企业现状 -

央视财经热评丨光伏发电的平价时代到了吗?

2020-08-24储能,光伏储能,平价上网