银行信息安全审计与操作风险控制

前言 近年来,银行IT系统对银行业务的发展起到极大的推进作用。同时,随着银行业务对IT系统的依赖程度越来越高,IT风险对业务风险的影响也越来越大。而IT风险中70%以上属于操作风险,即由人工操作不当(无

前言

近年来,银行IT系统对银行业务的发展起到极大的推进作用。同时,随着银行业务对IT系统的依赖程度越来越高,IT风险对业务风险的影响也越来越大。而IT风险中70%以上属于操作风险,即由人工操作不当(无意或故意)引起的风险。因此,有效地控制IT风险,尤其是操作风险,对银行业务的安全运营至关重要。

国家信息化专家咨询委员会的曲成义委员指出:要确保应用安全,安全厂商应当真正摆脱产品本位的思想,深入到行业内部、对一些典型应用进行深入的调查和研究,从而提出以应用为主的新型安全解决方案。

本文正是在这样一种思路的指导下,对银行的信息安全审计需求进行分析,并针对如何有效地进行操作审计进行深入讨论。

银行信息安全审计需求

根据审计的目的不同,可以分为合规性审计与绩效审计。就信息安全审计而言,目前主要是合规性审计。

在此,合规性指银行的行为需要符合相关的法律、标准、规范、文件精神的要求。而信息安全合规性则指银行在建设与运行IT系统中的行为需要符合相关的法律、标准、规范、文件精神的要求。

以下讨论的银行信息安全审计限于银行IT系统运行的合规性审计。

目前以四大银行为代表的国有银行均已制订了成文的信息安全策略,信息安全策略的贯彻执行需要相应的检查手段。信息安全审计作为银行风险控制的主要内容之一,是检查安全策略落实情况的一种手段。

下面从操作风险生命周期的角度浅显地分析信息安全审计在操作风险控制中发挥的作用。

操作风险成为现实的事件(或者事故)一般需要经历三个阶段:隐患、诱发、已发生。

导致存在操作风险隐患的原因有两点:一是信息安全策略本身存在漏洞,二是信息安全策略没有得到很好的贯彻执行,尤其是缺乏相应的技术保障措施。

诱发操作风险的原因则多种多样。无论是人为的有意越权访问或者无意误操作,还是各种安全事件(病毒感染、蠕虫爆发、恶意程序植入等),都会把风险变成实实在在的损失。

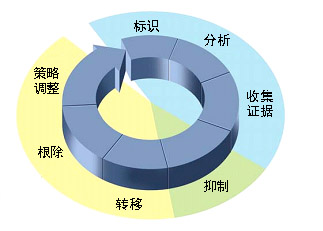

操作风险发生后表现为安全事件(事故),对事件(事故)的处理通常遵循如下图所示的流程:

图1.事件(事故)处理的一般流程

信息安全审计正好包含标识事件、分析事件、收集相关证据等活动,从而为策略调整和优化提供依据。

信息安全审计的范围至少应该包括:

1、安全策略的一致性检查

2、人工操作的记录与分析(操作审计)

3、程序行为的记录与分析(日志分析与审计)

一般来说,信息安全审计的主要依据为信息安全管理相关的标准。例如ISO/IEC 17799、COSO、COBIT、ITIL、NIST SP800系列等。这些标准实际上是出于不同的角度提出的控制体系,基于这些控制体系可以有效地控制信息安全风险(尤其是操作风险),从而提高安全性。

当前信息安全审计主要为合规性审计。对银行来说,这意味着要符合所有适用的法案、条约等。例如萨班斯-奥克斯利法案(SOx Act)与巴塞尔协议(Basel)都对风险控制有明确的要求。其中前者侧重操作风险控制,后者侧重业务风险(金融交易风险)控制。如前所述,由于银行业务对IT系统的依赖性越来越高,操作风险导致业务风险的案例屡见不鲜,因此有效地控制操作风险是业务风险控制的重要内容。

银行信息安全审计的实现

信息安全审计不能离开信息安全策略而独立存在,因此信息安全审计的实现必须与信息安全策略的制订与落实紧密结合在一起,才能有效地控制风险。

因此,银行信息安全审计的实现需要考虑如下因素:

1、制订信息安全策略所依据的标准(如ISO/IEC 17799);

2、IT系统中实际执行的访问控制策略(如交换机与路由器的ACL、防火墙的规则等);

3、在安全策略中规定但未落实到技术措施的安全策略(如口令更换周期、口令强度、不可共同账号、最小授权等);

4、安全事件(病毒感染、蠕虫传播、恶意程序植入等)对信息安全(机密性、完整性以及可用性)的破坏;

5、盗版软件、企业机密信息在网络上的传播与滥用;

6、安全策略中未明确规定但隐含的与法律要求一致的内容。

相应地,银行信息安全审计可以考虑如下实现方法:

1、行为记录:记录所有进入、离开特定物理区域、IT系统区域的信息以及在IT系统中进行的各种操作(业务访问、系统维护、策略配置等);

2、日志审计:采集、分析IT系统(操作系统、数据库、可管理的网络设备等)自身的日志;

3、网络活动审计:采集网络数据包,通过协议解协还原网络活动并记录;

4、对重点监控对象(如存放有机密文件的办公PC)进行细粒度的行为(击键、文件读写、拷贝等)记录与分析。

显然,上述几种方法只能独立地满足不同的审计要求,尚不足以构成完整的IT审计体系。因此,需要采用合适的技术将各种不同的审计方法整合在一起,形成独立、完整的综合审计平台。从而建立一个行为不可抵赖,数据可靠、完整的IT审计体系,全面增强事件(事故)的标识、分析、收集证据以及策略调整等环节,有效地追查事故原因并辅助界定责任。

结束语

在合规性使命越来越紧迫的驱动下,银行信息安全审计正在逐渐成为银行业务风险(尤其是操作风险)控制的重要内容之一。银行信息安全审计必须建立在功能完整、技术可靠的综合审计平台之上,相对独立地运行,发挥监督与促进作用,从而有效地控制IT相关的操作风险。

近年来,银行IT系统对银行业务的发展起到极大的推进作用。同时,随着银行业务对IT系统的依赖程度越来越高,IT风险对业务风险的影响也越来越大。而IT风险中70%以上属于操作风险,即由人工操作不当(无意或故意)引起的风险。因此,有效地控制IT风险,尤其是操作风险,对银行业务的安全运营至关重要。

国家信息化专家咨询委员会的曲成义委员指出:要确保应用安全,安全厂商应当真正摆脱产品本位的思想,深入到行业内部、对一些典型应用进行深入的调查和研究,从而提出以应用为主的新型安全解决方案。

本文正是在这样一种思路的指导下,对银行的信息安全审计需求进行分析,并针对如何有效地进行操作审计进行深入讨论。

银行信息安全审计需求

根据审计的目的不同,可以分为合规性审计与绩效审计。就信息安全审计而言,目前主要是合规性审计。

在此,合规性指银行的行为需要符合相关的法律、标准、规范、文件精神的要求。而信息安全合规性则指银行在建设与运行IT系统中的行为需要符合相关的法律、标准、规范、文件精神的要求。

以下讨论的银行信息安全审计限于银行IT系统运行的合规性审计。

目前以四大银行为代表的国有银行均已制订了成文的信息安全策略,信息安全策略的贯彻执行需要相应的检查手段。信息安全审计作为银行风险控制的主要内容之一,是检查安全策略落实情况的一种手段。

下面从操作风险生命周期的角度浅显地分析信息安全审计在操作风险控制中发挥的作用。

操作风险成为现实的事件(或者事故)一般需要经历三个阶段:隐患、诱发、已发生。

导致存在操作风险隐患的原因有两点:一是信息安全策略本身存在漏洞,二是信息安全策略没有得到很好的贯彻执行,尤其是缺乏相应的技术保障措施。

诱发操作风险的原因则多种多样。无论是人为的有意越权访问或者无意误操作,还是各种安全事件(病毒感染、蠕虫爆发、恶意程序植入等),都会把风险变成实实在在的损失。

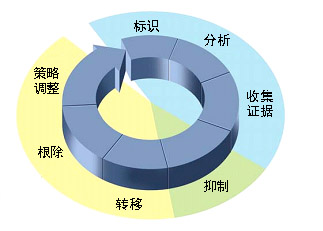

操作风险发生后表现为安全事件(事故),对事件(事故)的处理通常遵循如下图所示的流程:

图1.事件(事故)处理的一般流程

表1.事件(事故)处理流程与操作风险三阶段的对应表

操作风险阶段 |

事件(事故)处理 |

说明 |

隐患 |

策略调整 |

对策略进行调整和优化,弥补策略漏洞,防止同类事件再次发生。 |

诱发 |

标识、分析、收集证据 |

分析引发事件的原因,为策略调整与优化提供依据。 |

已发生 |

抑制、转移、根除 |

控制风险,防止事件造成的损失进一步扩大。 |

信息安全审计正好包含标识事件、分析事件、收集相关证据等活动,从而为策略调整和优化提供依据。

信息安全审计的范围至少应该包括:

1、安全策略的一致性检查

2、人工操作的记录与分析(操作审计)

3、程序行为的记录与分析(日志分析与审计)

一般来说,信息安全审计的主要依据为信息安全管理相关的标准。例如ISO/IEC 17799、COSO、COBIT、ITIL、NIST SP800系列等。这些标准实际上是出于不同的角度提出的控制体系,基于这些控制体系可以有效地控制信息安全风险(尤其是操作风险),从而提高安全性。

当前信息安全审计主要为合规性审计。对银行来说,这意味着要符合所有适用的法案、条约等。例如萨班斯-奥克斯利法案(SOx Act)与巴塞尔协议(Basel)都对风险控制有明确的要求。其中前者侧重操作风险控制,后者侧重业务风险(金融交易风险)控制。如前所述,由于银行业务对IT系统的依赖性越来越高,操作风险导致业务风险的案例屡见不鲜,因此有效地控制操作风险是业务风险控制的重要内容。

银行信息安全审计的实现

信息安全审计不能离开信息安全策略而独立存在,因此信息安全审计的实现必须与信息安全策略的制订与落实紧密结合在一起,才能有效地控制风险。

因此,银行信息安全审计的实现需要考虑如下因素:

1、制订信息安全策略所依据的标准(如ISO/IEC 17799);

2、IT系统中实际执行的访问控制策略(如交换机与路由器的ACL、防火墙的规则等);

3、在安全策略中规定但未落实到技术措施的安全策略(如口令更换周期、口令强度、不可共同账号、最小授权等);

4、安全事件(病毒感染、蠕虫传播、恶意程序植入等)对信息安全(机密性、完整性以及可用性)的破坏;

5、盗版软件、企业机密信息在网络上的传播与滥用;

6、安全策略中未明确规定但隐含的与法律要求一致的内容。

相应地,银行信息安全审计可以考虑如下实现方法:

1、行为记录:记录所有进入、离开特定物理区域、IT系统区域的信息以及在IT系统中进行的各种操作(业务访问、系统维护、策略配置等);

2、日志审计:采集、分析IT系统(操作系统、数据库、可管理的网络设备等)自身的日志;

3、网络活动审计:采集网络数据包,通过协议解协还原网络活动并记录;

4、对重点监控对象(如存放有机密文件的办公PC)进行细粒度的行为(击键、文件读写、拷贝等)记录与分析。

显然,上述几种方法只能独立地满足不同的审计要求,尚不足以构成完整的IT审计体系。因此,需要采用合适的技术将各种不同的审计方法整合在一起,形成独立、完整的综合审计平台。从而建立一个行为不可抵赖,数据可靠、完整的IT审计体系,全面增强事件(事故)的标识、分析、收集证据以及策略调整等环节,有效地追查事故原因并辅助界定责任。

结束语

在合规性使命越来越紧迫的驱动下,银行信息安全审计正在逐渐成为银行业务风险(尤其是操作风险)控制的重要内容之一。银行信息安全审计必须建立在功能完整、技术可靠的综合审计平台之上,相对独立地运行,发挥监督与促进作用,从而有效地控制IT相关的操作风险。

责任编辑:和硕涵

免责声明:本文仅代表作者个人观点,与本站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

我要收藏

个赞

-

发电电力辅助服务营销决策模型

2019-06-24电力辅助服务营销 -

绕过安卓SSL验证证书的四种方式

-

网络何以可能

2017-02-24网络