警惕!恶意电子邮件攻击再度袭来

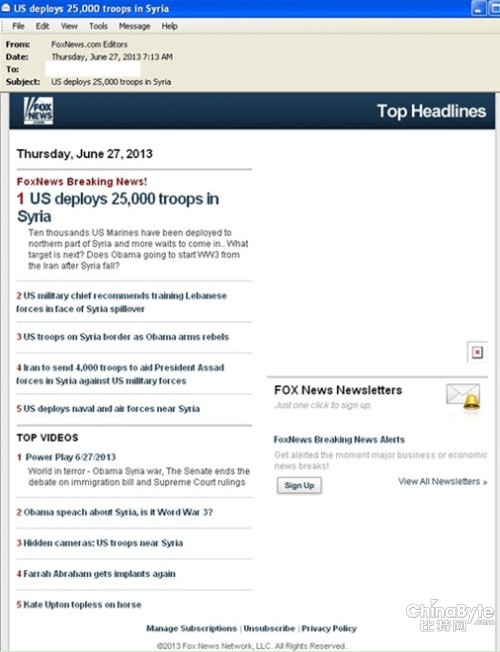

此次攻击波及了全球范围内的各种行业,截至6月27日下午四点,已经检测并成功拦截了60,000多个实例。下图为电子邮件截图:

被拦截的电子邮件中包含新闻快讯,而且都是针对移民改革政策、反恐战争和向叙利亚派遣驻军等当前最受欢迎和极具争议的话题,很有说服力,因此会引起收件人的兴趣。这些检测到的电子邮件主题主要有:“美国在叙利亚的军事活动——这是第三次大战的开端吗?”、“美国在叙利亚驻军19,000人”、“奥巴马向叙利亚派遣驻军”等。

恶意电子邮件分析

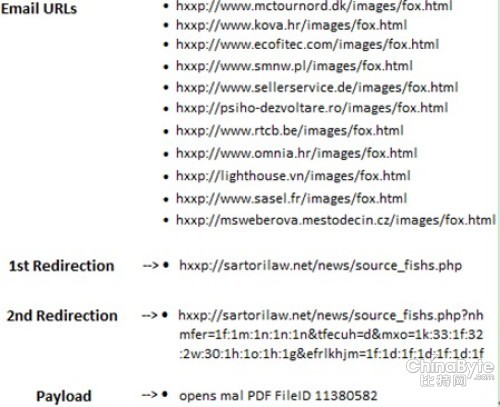

这些电子邮件中往往包含一系列可以重定向的链接,将用户引至提供恶意PDF文件的BlackHole漏洞利用工具包。一旦此恶意PDF文件被打开,就会执行可以提供“CVE-2010-0188”漏洞的嵌入混淆JavaScript代码。在被成功入侵的电脑上,shellcode会从以下网址下载一个恶意组件:

下图则是这些电子邮件中包含的可以实现重定向的链接:

所下载的恶意组件是一个木马病毒,它可以将恶意文件下载至被入侵的电脑上,并且可以通过映射驱动器与可移动驱动器进行传播。

恶意PDF文件分析

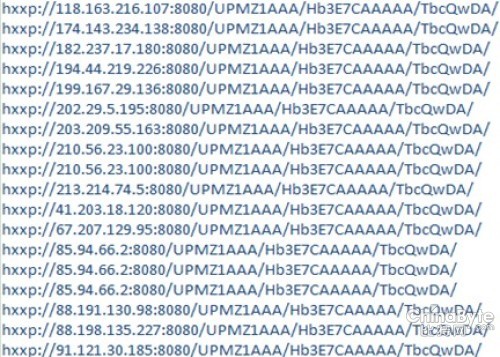

攻击者将Java脚本语言嵌入到恶意PDF文件中,此类文件成功入侵受害者的电脑后,就会生成Windows注册表项HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\,可以在系统启动时自动运行,来保持自身的持久性。当恶意PDF文件开始执行时,就会打开8080端口上的许多HTTP链接,以下载更多的恶意载荷。端口信息如下图所示:

相关域名

上述的PDF漏洞可以下载托管在域名(hxxp://sartorilaw.net)上的恶意软件,该域名于2013年6月25日首次注册,利用三个不同的IP地址(119.147.137.31、203.80.17.155、174.140.166.239),用来大量托管恶意软件。以下是所检测的域名注册信息:

恶意网域

联系邮箱:

域名注册人:Cabrieto,

此外,对联系邮箱和注册人的WhoIS查找显示,就在同一天,同一注册人同一邮箱注册了第二个域名(hxxp://enterxcasino.net)。这个域名并没有用于此次攻击中,但是极有可能被攻击者用于以后的某些恶意攻击中。

责任编辑:和硕涵

-

发电电力辅助服务营销决策模型

2019-06-24电力辅助服务营销 -

绕过安卓SSL验证证书的四种方式

-

网络何以可能

2017-02-24网络