“企业应急响应和反渗透”之真实案例分析

0x05 案例之 500 错误日志引发的血案

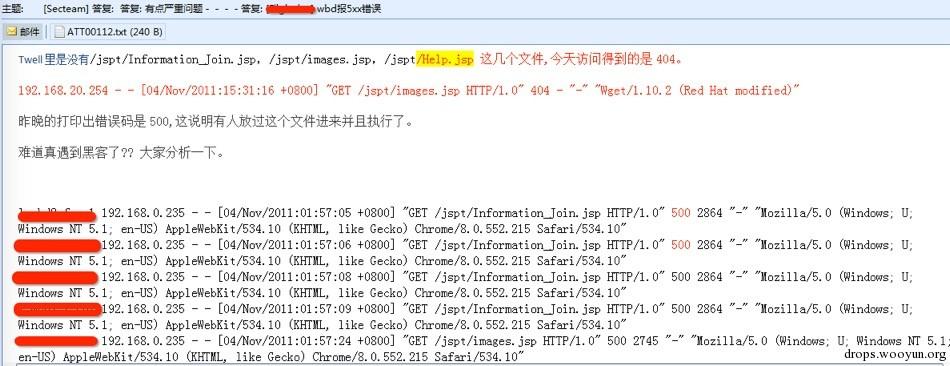

首先看下图

一天 QA 发来邮件询问一个比较异常的事情,某测试业务出现多条状态码为 500 的日志,QA 怀疑是有黑客攻击,我们开始介入进行分析。

500 错误代表文件真实存在过并且被人访问执行过,但是现在文件已经被删除了,通过文件名可以判断并非是业务需要的文件,被黑的可能性比较大,然后找来 TOMCAT 和前端 Nginx 日志查看的确被上传了 webshell。

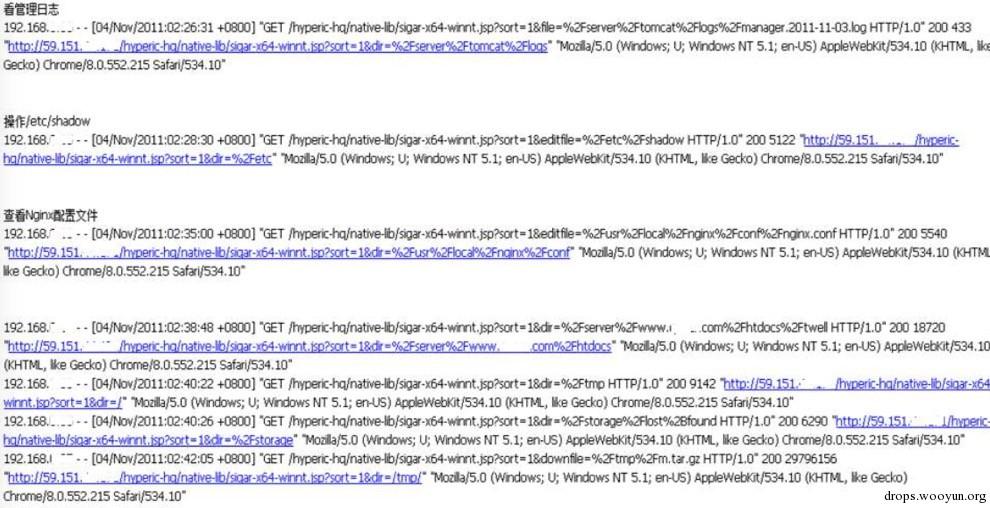

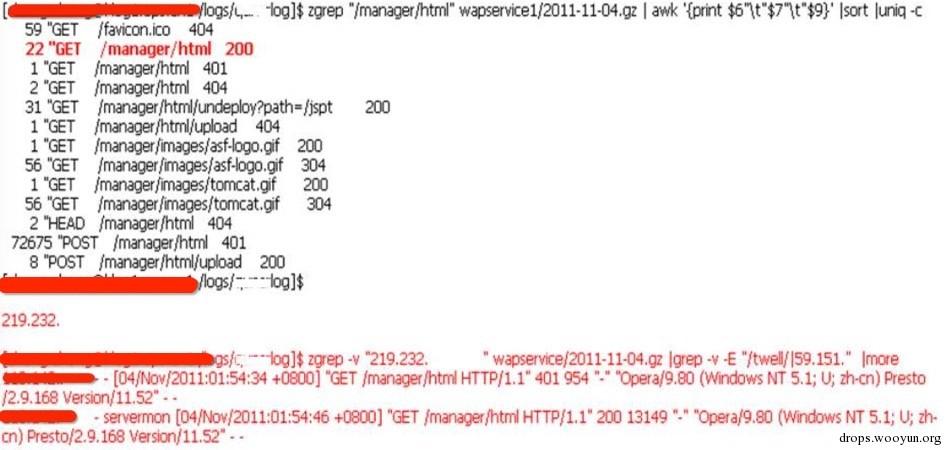

根据攻击者 IP 和时间等线索通过分析 nginx 和 tomcat 的日志可以确定攻击者是通过 tomcat 的管理后台上传的 webshell,并且通过 webshell 做了许多操作

但是tomcat 帐号密码并非弱密码,how?我们接下来对全网的 tomcat 进行了排查,发现在其中一台内网服务器存在 tomcat 弱口令,并且帐号配置文件中含有攻击者使用的帐号和密码,只是这台服务器较早之前下线了公网 IP,只保留内网 IP,并且通过分析这台服务器的日志,能够判断攻击者之前就已经通过弱口令拿到了服务器权限,并且收集了服务器上的用户名和密码等信息。

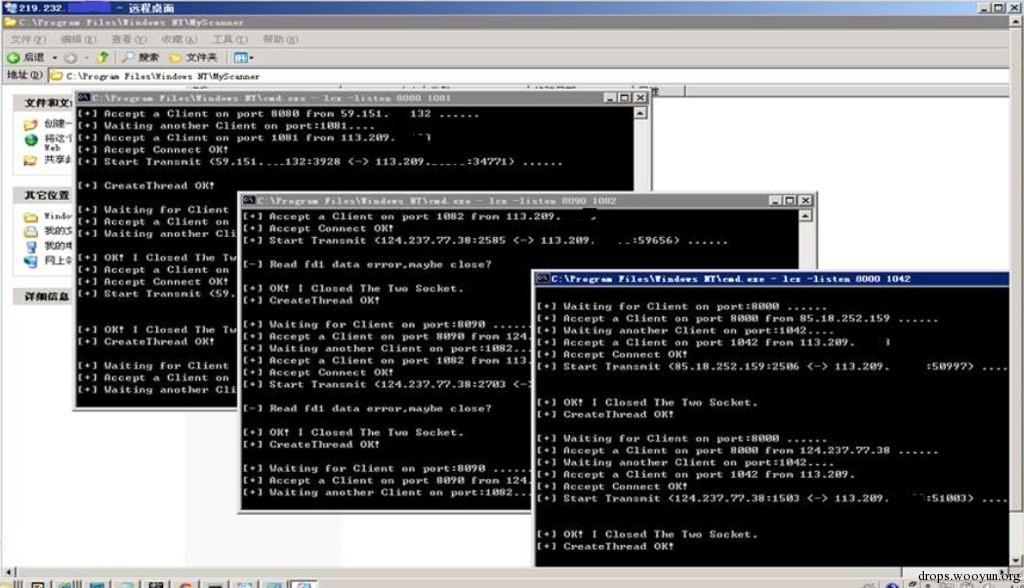

我们想看看攻击者到底想干什么,对之前收集的攻击者 IP 进行反渗透,用“黑客”的方法拿到香港,廊坊多台攻击者肉鸡权限,肉鸡上发现了大量黑客工具和扫描日志,在其中一台肉鸡上发现我们内网仍有服务器被控制。

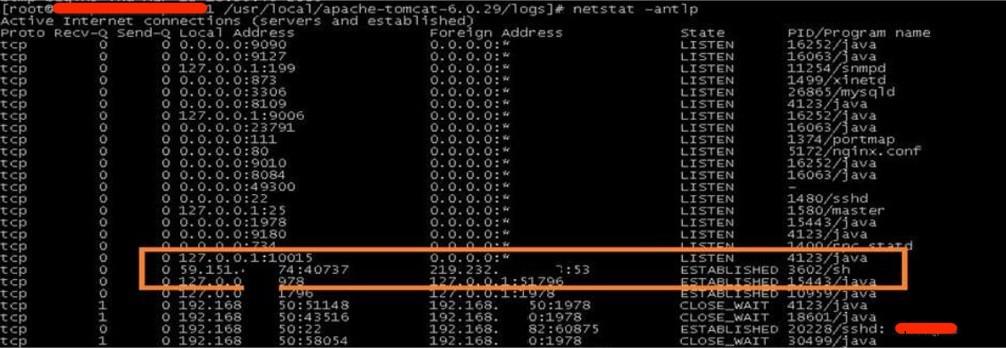

下面两张图片可以看到攻击者通过 lcx 中转了内网的反弹 shell

那么到目前为止我们做了哪些事情呢?

清理后门

清理全网 tomcat

梳理全网 web 目录文件

修改业务相关帐号密码

修改业务关键代码

加强 IDC 出口策略

部署 snort

做了好多事情?可是事实上呢?事情并没有我们想的那么简单。

之前的安全事件刚过不久,IT 人员反馈域控服务器异常,自动重启,非常异常。登录域控进行排查原因,发现域控被植入了 gh0st 后门。

域控被控制,那域控下面的服务器的安全性就毫无保障,继续对办公网所有的 windows 服务器排查,发现多台 Windows 服务器被植入后门,攻击的方法是通过域控管理员帐号密码利用 at 方式添加计划任务。

能够知道攻击者是如何入侵的域控服务器比较关键,对域控服务器的日志进行分析发现下面可疑的日志:

2011-11-10,14:03:47,Security,审核成功,登录/注销 ,540,*\*,PDC,”成功的网络登录:

用户名: *.ad

域: *

登录 ID: (0x0,0x1114E11)

登录类型: 3

登录过程: NtLmSsp

身份验证数据包: NTLM

工作站名: CC-TEST-V2

登录 GUID: -

调用方用户名: -

调用方域: -

调用方登录 ID: -

调用方进程 ID: -

传递服务: -

源网络地址: 192.168.100.81

源端口: 0

2011-11-10,3:13:38,Security,审核失败,帐户登录 ,680,NT AUTHORITY\SYSTEM,PDC,"尝试 登录的用户: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

登录帐户: QM-*$

源工作站: CC-TEST-V2

错误代码: 0xC000006A

"

2011-11-10,3:13:38,Security,审核失败,帐户登录 ,680,NT AUTHORITY\SYSTEM,PDC,"尝试 登录的用户: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

登录帐户: QM-*$

源工作站: CC-TEST-V2

错误代码: 0xC000006A

结合之前的信息能够锁定 192.168.100.81 是攻击源,遂对这台服务器进行确认,结果有点令人吃惊:

这是一台虚拟机,运行在一台普通的 PC 机上,这台 PC 机就放在业务部门同事的脚底下,这台虚拟机本身启用了 3389,存在弱口令,我们之前在对内网安全检查时,这台虚拟机处于关机状态。由于这台虚拟机上面跑的有测试业务,域控管理员曾经登录过。

综合我们之前得到的信息可以确定这台虚拟机是攻击者入侵我们办公网的第一台服务器,通过把这个虚拟机作为跳板攻击办公网其他服务器,至于这台虚拟机是如何被入侵的,我们后面也确定是因为上次的攻击事件,攻击者通过 IDC 进入到的办公网。

我们又做了什么?

排查所有 windows 服务器

对之前确定被入侵的服务器重装,包括域控

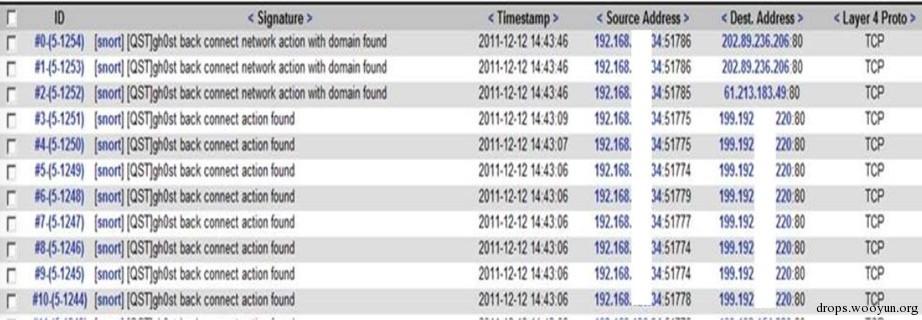

snort 上加了 gh0st 的特征

snort 加上 gh0st 的特征后不久我们就发现我们办公网还有服务器被控制

对这台服务器进行清理后,我们仍然没有放弃对攻击者的反渗透,这次我们发现攻击者还有美国的 IP,对其渗透,最终通过 c 断进行 cain 嗅探到 3389 的密码。

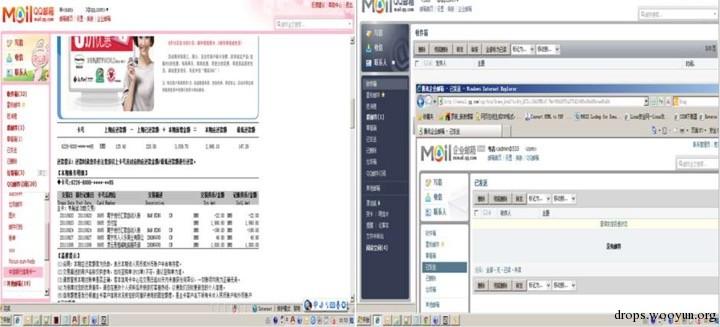

登录到这台美国 IP 的服务器后,发现上面运行着 gh0st 的控制端,我们内网仍然有一台服务器处于上线状态。

其实到这里这次事件就能告一段落了,关于攻击者我们在这台美国的服务器上发现了攻击者的多个 QQ 和密码,登录邮箱后找到了攻击者的简历等私人信息,还有就是我们之前也获取到攻击者在国内某安全论坛帐号。其实到这里我们能够确定攻击者是谁了。

责任编辑:大云网

-

发电电力辅助服务营销决策模型

2019-06-24电力辅助服务营销 -

绕过安卓SSL验证证书的四种方式

-

网络何以可能

2017-02-24网络